Configurez SSH sur votre routeur pour un accès Web sécurisé à partir de n’importe où

La connexion à Internet depuis des points d'accès Wi-Fi, au travail ou ailleurs que chez vous expose vos données à des risques inutiles. Vous pouvez facilement configurer votre routeur pour prendre en charge un tunnel sécurisé et protéger le trafic de votre navigateur distant..

Qu'est-ce que et pourquoi installer un tunnel sécurisé?

Vous êtes peut-être curieux de savoir pourquoi vous souhaitez même configurer un tunnel sécurisé entre vos périphériques et votre routeur domestique et quels avantages vous retireriez d'un tel projet. Présentons quelques scénarios différents dans lesquels vous utilisez Internet pour illustrer les avantages du tunneling sécurisé..

Scénario 1: dans un café, votre ordinateur portable vous permet de naviguer sur Internet grâce à leur connexion Wi-Fi gratuite. Les données quittent votre modem Wi-Fi, circulent dans les airs sans être cryptées vers le nœud Wi-Fi du café, puis sont transférées sur le réseau Internet. Pendant la transmission de votre ordinateur vers Internet plus large, vos données sont largement ouvertes. Toute personne disposant d'un appareil Wi-Fi dans la région peut renifler vos données. C’est si péniblement facile qu’un enfant de 12 ans motivé doté d’un ordinateur portable et d’un exemplaire de Firesheep pourrait récupérer vos informations d’identité pour toutes sortes de choses. C'est comme si vous vous trouviez dans une pièce remplie uniquement d'anglophones, parlant un chinois parlant le chinois mandarin. Dès que quelqu'un qui parle le chinois mandarin entre (le renifleur Wi-Fi), votre pseudo-vie privée est brisée..

Scénario 2: Vous êtes dans un café et utilisez votre ordinateur portable pour naviguer sur Internet grâce à leur connexion Wi-Fi gratuite. Cette fois, vous avez établi un tunnel crypté entre votre ordinateur portable et votre routeur domestique à l'aide de SSH. Votre trafic est acheminé via ce tunnel directement de votre ordinateur portable vers votre routeur domestique, qui fonctionne comme un serveur proxy. Ce pipeline est impénétrable pour les renifleurs Wi-Fi qui ne verraient qu'un flux de données cryptées brouillé. Quelle que soit la complexité de l'établissement, le degré de sécurité de la connexion Wi-Fi, vos données restent dans le tunnel crypté et ne la quittent qu'une fois qu'elles ont atteint votre connexion Internet à la maison et qu'elles sont connectées au réseau Internet le plus large..

Dans le premier scénario, vous surfez grand ouvert. dans le deuxième scénario, vous pouvez vous connecter à votre banque ou à d'autres sites Web privés avec la même confiance que vous le feriez depuis votre ordinateur personnel.

Bien que nous ayons utilisé le Wi-Fi dans notre exemple, vous pouvez utiliser le tunnel SSH pour sécuriser une connexion fixe, par exemple, lancer un navigateur sur un réseau distant et percer un trou à travers le pare-feu pour surfer aussi librement que sur votre connexion domestique..

Ça sonne bien n'est-ce pas? Il est incroyablement facile à configurer, vous n'avez donc pas le temps de le faire, vous pouvez avoir votre tunnel SSH opérationnel en une heure..

Ce dont vous aurez besoin

Il existe de nombreuses façons de configurer un tunnel SSH pour sécuriser votre navigation sur le Web. Pour ce tutoriel, nous nous concentrons sur la configuration la plus simple possible d'un tunnel SSH, en évitant le moins de tracas pour un utilisateur disposant d'un routeur domestique et d'ordinateurs Windows. Pour suivre notre tutoriel, vous aurez besoin des éléments suivants:

- Un routeur exécutant le micrologiciel modifié Tomato ou DD-WRT.

- Un client SSH comme PuTTY.

- Un navigateur Web compatible avec SOCKS comme Firefox.

Pour notre guide, nous utiliserons Tomato mais les instructions sont presque identiques à celles que vous suivriez pour DD-WRT, donc si vous utilisez DD-WRT, n'hésitez pas à suivre. Si vous n'avez pas modifié le micrologiciel de votre routeur, consultez notre guide sur l'installation de DD-WRT et de Tomato avant de poursuivre..

Génération de clés pour notre tunnel crypté

Bien que cela puisse sembler étrange de générer les clés avant même de configurer le serveur SSH, si nous avons les clés prêtes, nous pourrons configurer le serveur en un seul passage..

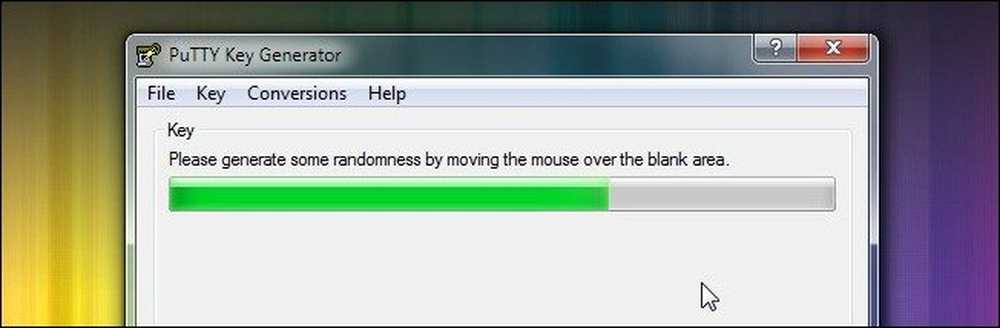

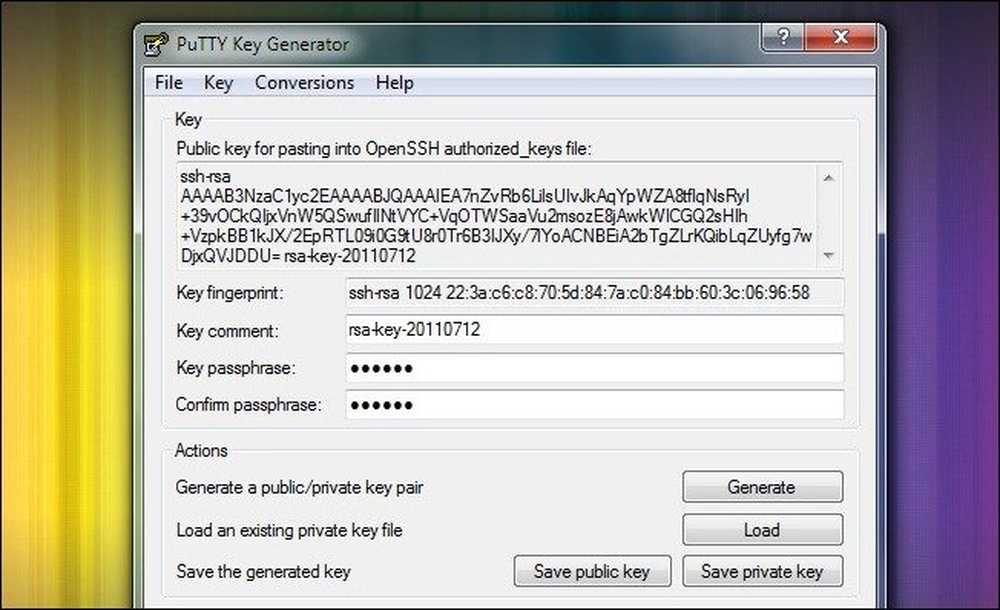

Téléchargez le pack PuTTY complet et extrayez-le dans un dossier de votre choix. Dans le dossier, vous trouverez PUTTYGEN.EXE. Lancez l'application et cliquez sur Clé -> Générer une paire de clés. Vous verrez un écran très semblable à celui illustré ci-dessus; déplacez votre souris pour générer des données aléatoires pour le processus de création de clé. Une fois le processus terminé, votre fenêtre PuTTY Key Generator devrait ressembler à ceci: allez-y et entrez un mot de passe fort:

Une fois que vous avez branché un mot de passe, allez-y et cliquez sur Enregistrer la clé privée. Rangez le fichier .PPK résultant dans un endroit sûr. Copiez et collez le contenu de la boîte “Clé publique pour coller…” dans un document TXT temporaire pour l'instant.

Si vous envisagez d'utiliser plusieurs périphériques avec votre serveur SSH (tels qu'un ordinateur portable, un netbook et un smartphone), vous devez générer des paires de clés pour chaque périphérique. Allez-y et générez, mot de passe, et enregistrez les paires de clés supplémentaires dont vous avez besoin maintenant. Assurez-vous de copier et coller chaque nouvelle clé publique dans votre document temporaire..

Configuration de votre routeur pour SSH

Tomato et DD-WRT disposent tous deux de serveurs SSH intégrés. C'est génial pour deux raisons. Premièrement, il était très pénible pour telnet d’installer manuellement un serveur SSH dans votre routeur et de le configurer. Deuxièmement, comme vous utilisez votre serveur SSH sur votre routeur (qui consomme probablement moins d'énergie qu'une ampoule électrique), vous ne devez jamais laisser votre ordinateur principal sous tension pour un serveur SSH léger..

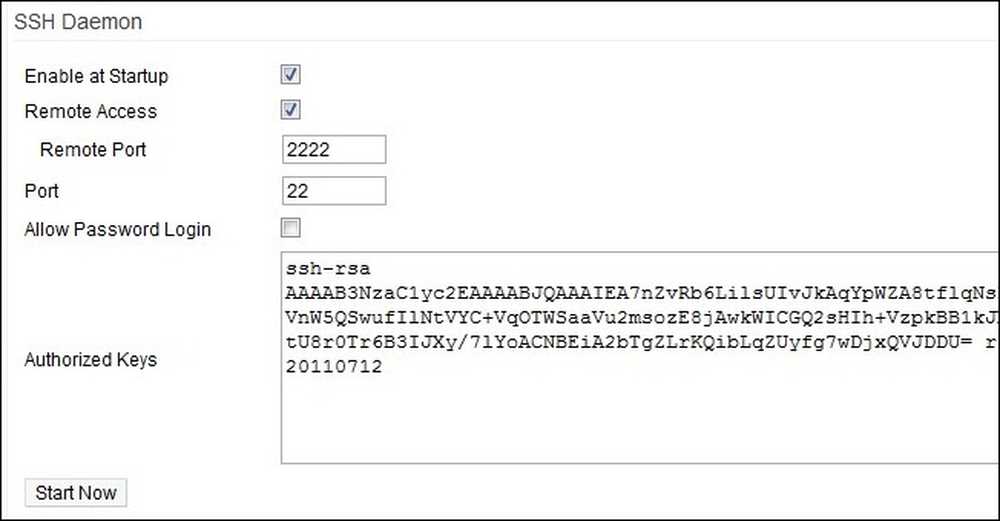

Ouvrez un navigateur Web sur une machine connectée à votre réseau local. Accédez à l'interface Web de votre routeur. Pour notre routeur, un Linksys WRT54G qui exécute Tomato, l'adresse est http://192.168.1.1. Connectez-vous à l'interface Web et accédez à Administration -> Démon SSH. Là vous devez vérifier les deux Activer au démarrage et Accès à distance. Vous pouvez modifier le port distant si vous le souhaitez, mais le seul avantage à le faire est qu’il obscurcit marginalement la raison pour laquelle le port est ouvert si un port quelconque vous analyse. Décocher Autoriser la connexion par mot de passe. Nous n'utiliserons pas de login par mot de passe pour accéder au routeur de loin, nous utiliserons une paire de clés..

Collez la ou les clés publiques que vous avez générées dans la dernière partie du didacticiel dans le dossier suivant. Clés autorisées boîte. Chaque clé doit être sa propre entrée séparée par un saut de ligne. La première partie de la clé ssh-rsa est très important. Si vous ne l'incluez pas avec chaque clé publique, elles apparaîtront comme non valides pour le serveur SSH..

Cliquez sur Commencez maintenant puis faites défiler vers le bas de l'interface et cliquez sur sauvegarder. À ce stade, votre serveur SSH est opérationnel..

Configuration de votre ordinateur distant pour accéder à votre serveur SSH

C'est là que se passe la magie. Vous avez une paire de clés, un serveur opérationnel, mais rien de tout cela n’a de valeur si vous ne pouvez pas vous connecter à distance depuis le champ et passer par un tunnel à votre routeur. Il est temps d'arrêter notre fidèle livre net sous Windows 7 et prêt à fonctionner.

Commencez par copier le dossier PuTTY que vous avez créé sur votre autre ordinateur (ou téléchargez-le et extrayez-le à nouveau). A partir de là, toutes les instructions sont concentrées sur votre ordinateur distant. Si vous avez exécuté PuTTy Key Generator sur votre ordinateur à la maison, assurez-vous d’avoir basculé sur votre ordinateur portable pour le reste du didacticiel. Avant de régler, vous devez également vous assurer que vous avez une copie du fichier .PPK que vous avez créé. Une fois que vous avez extrait PuTTy et le .PPK en main, nous sommes prêts à procéder.

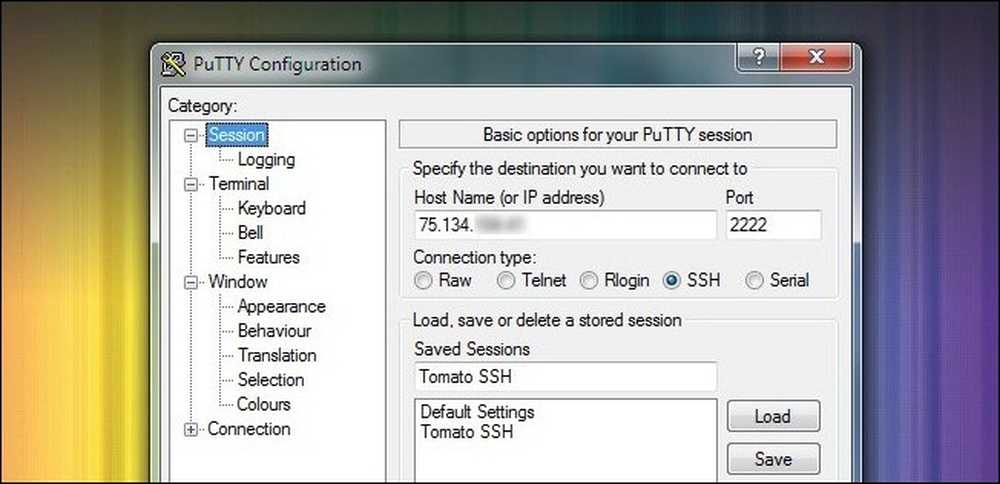

Lancez PuTTY. Le premier écran que vous verrez est le Session écran. Ici, vous devrez entrer l'adresse IP de votre connexion Internet domestique. Ce n'est pas l'adresse IP de votre routeur sur le réseau local, mais l'adresse IP de votre modem / routeur, telle que vue par le monde extérieur. Vous pouvez le trouver en consultant la page d'état principale dans l'interface Web de votre routeur.. Changer le port en 2222 (ou ce que vous avez substitué dans le processus de configuration du démon SSH). Assure-toi SSH est vérifié. Allez-y et donnez un nom à votre session afin que vous puissiez sauvegarde le pour une utilisation future. Nous avons intitulé notre tomate SSH.

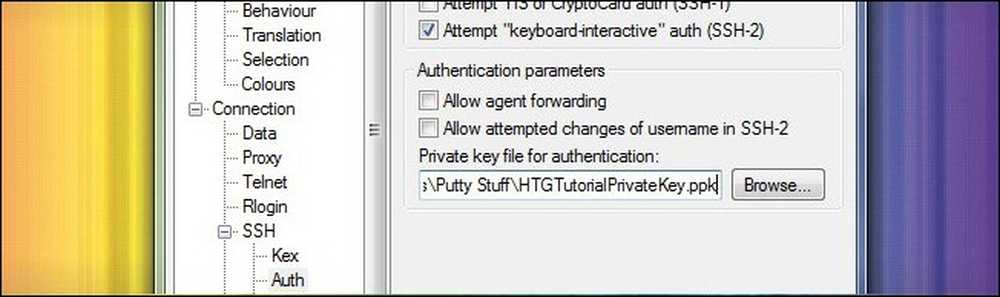

Naviguez, via le volet de gauche, vers le bas Connexion -> Auth. Ici, vous devez cliquer sur le bouton Parcourir et sélectionner le fichier .PPK que vous avez enregistré et transféré sur votre ordinateur distant..

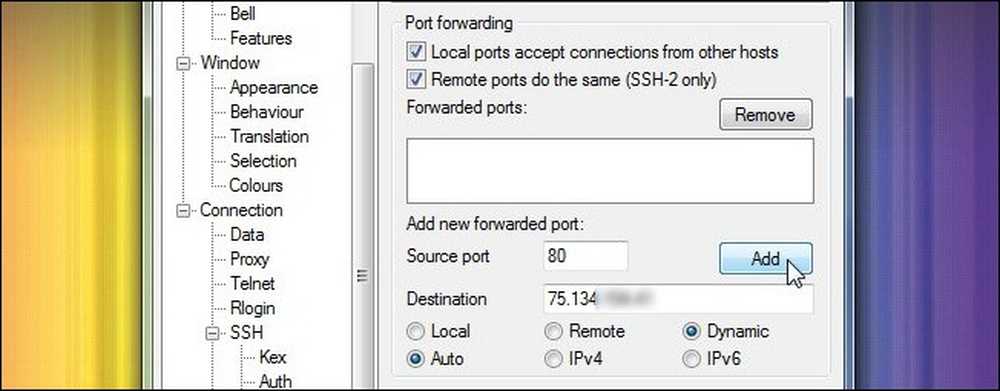

Dans le sous-menu SSH, continuez jusqu’à SSH -> Tunnels. C'est ici que nous allons configurer PuTTY pour qu'il fonctionne comme serveur proxy pour votre ordinateur portable. Cochez les deux cases sous Port Forwarding. Ci-dessous, dans le Ajouter un nouveau port transféré section, entrez 80 pour le Port source et l'adresse IP de votre routeur pour la Destination. Vérifier Auto et Dynamique puis clique Ajouter.

Vérifiez à nouveau qu'une entrée est apparue dans le Ports transférés boîte. Revenez en arrière le Sessions section et cliquez sauvegarder à nouveau pour enregistrer tout votre travail de configuration. Maintenant, cliquez Ouvrir. PuTTY lancera une fenêtre de terminal. À ce stade, vous pouvez recevoir un avertissement vous indiquant que la clé d’hôte du serveur ne se trouve pas dans le registre. Allez-y et confirmez que vous faites confiance à l'hôte. Si cela vous inquiète, vous pouvez comparer la chaîne d’empreintes digitales qu’il vous donne dans le message d’avertissement avec l’empreinte de la clé que vous avez générée en la chargeant dans PuTTY Key Generator. Une fois que vous avez ouvert PuTTY et cliqué sur l'avertissement, vous devriez voir un écran qui ressemble à ceci:

Au terminal, vous n'aurez besoin que de deux choses. À l'invite de connexion, tapez racine. À l'invite de la phrase secrète entrez votre mot de passe RSA-c'est le mot de passe que vous avez créé il y a quelques minutes lorsque vous avez généré votre clé et non le mot de passe de votre routeur. Le shell du routeur se charge et vous avez terminé à l'invite de commande. Vous avez établi une connexion sécurisée entre PuTTY et votre routeur domestique. Nous devons maintenant indiquer à vos applications comment accéder à PuTTY.

Remarque: si vous souhaitez simplifier le processus au prix d'une légère diminution de votre sécurité, vous pouvez générer une paire de clés sans mot de passe et configurer PuTTY pour qu'il se connecte automatiquement au compte root (vous pouvez activer ce paramètre sous Connexion -> Données -> Connexion automatique. ). Cela réduit le processus de connexion PuTTY à simplement ouvrir l'application, charger le profil et cliquer sur Ouvrir..

Configurer votre navigateur pour vous connecter à PuTTY

À ce stade du didacticiel, votre serveur est opérationnel, votre ordinateur y est connecté et il ne reste qu'une étape. Vous devez indiquer aux applications importantes d’utiliser PuTTY en tant que serveur proxy. Toute application prenant en charge le protocole SOCKS peut être liée à PuTTY, telle que Firefox, mIRC, Thunderbird et uTorrent, pour en nommer quelques-uns, si vous n'êtes pas sûr qu'une application prenne en charge SOCKS, parcourez les menus d'options ou consultez la documentation. Il s'agit d'un élément essentiel à ne pas négliger: tout votre trafic n'est pas routé par le biais du proxy PuTTY par défaut; il doit être attaché au serveur SOCKS. Vous pouvez, par exemple, avoir un navigateur Web sur lequel vous avez activé SOCKS et un navigateur Web sur lequel vous ne possédez pas les deux sur la même machine, et l'un chiffrerait votre trafic et l'autre non..

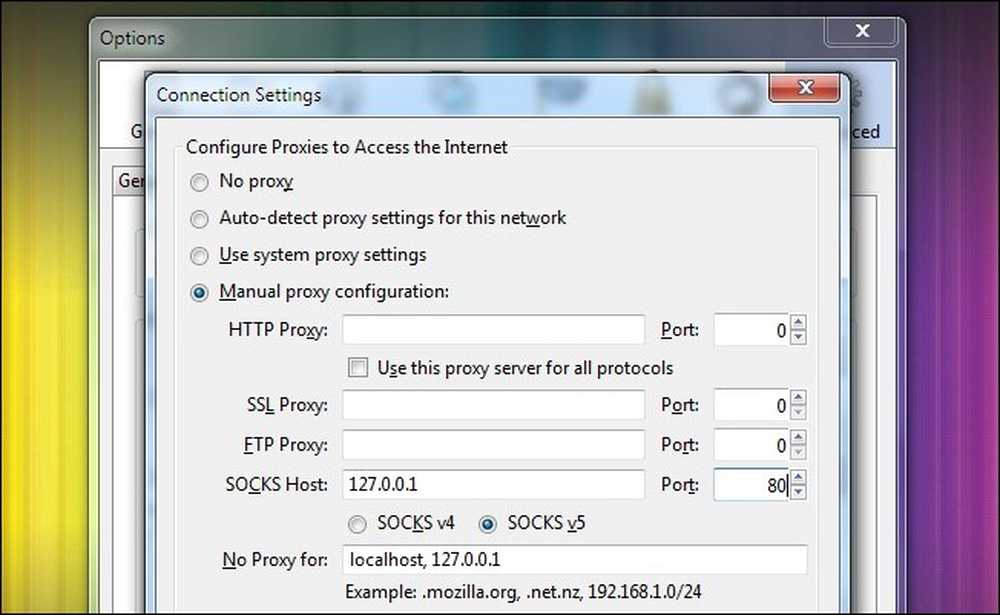

Pour nos besoins, nous voulons sécuriser notre navigateur Web, Firefox Portable, qui est assez simple. Le processus de configuration de Firefox se traduit par pratiquement toutes les applications pour lesquelles vous devez brancher des informations SOCKS. Lancez Firefox et accédez à Options -> Avancé -> Paramètres. De l'intérieur du Paramètres de connexion menu, sélectionnez Configuration manuelle du proxy et sous SOCKS Host plug in 127.0.0.1-vous vous connectez à l'application PuTTY s'exécutant sur votre ordinateur local, vous devez donc définir l'adresse IP de l'hôte local, et non celle de votre routeur, comme vous l'avez déjà fait pour chaque emplacement. Définissez le port sur 80, et cliquez D'accord.

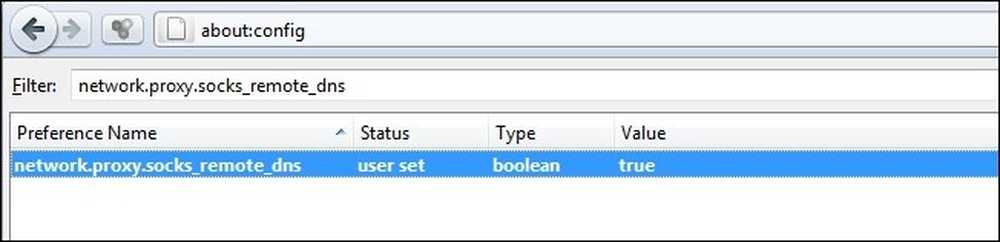

Nous avons une toute petite modification à appliquer avant que tout soit réglé. Firefox, par défaut, ne redirige pas les requêtes DNS via le serveur proxy. Cela signifie que votre trafic sera toujours crypté, mais que quelqu'un surveillant la connexion verra toutes vos demandes. Ils sauraient que vous êtes sur Facebook.com ou Gmail.com mais ils ne pourront rien voir d'autre. Si vous souhaitez acheminer vos requêtes DNS via SOCKS, vous devez l'activer..

Type à propos de: config Dans la barre d'adresse, cliquez sur "Je ferai attention, je promets!" si vous recevez un avertissement sévère indiquant comment vous pouvez foirer votre navigateur. Coller network.proxy.socks_remote_dns dans le Filtre: cliquez avec le bouton droit de la souris sur l’entrée correspondant à network.proxy.socks_remote_dns et Basculer à Vrai. A partir de là, votre navigation et vos requêtes DNS seront envoyées via le tunnel SOCKS.

Bien que nous configurions notre navigateur pour SSH à tout moment, vous souhaiterez peut-être basculer facilement vos paramètres. Firefox a une extension très pratique, FoxyProxy, qui permet d'activer et de désactiver facilement vos serveurs proxy. Il prend en charge une multitude d’options de configuration telles que le basculement entre les serveurs mandataires en fonction du domaine sur lequel vous vous trouvez, des sites que vous visitez, etc. Si vous souhaitez pouvoir désactiver facilement et automatiquement votre service de proxy en fonction de votre présence ou non. chez vous ou chez vous, par exemple, FoxyProxy vous a couvert. Les utilisateurs de Chrome voudront vérifier Proxy Switchy! pour une fonctionnalité similaire.

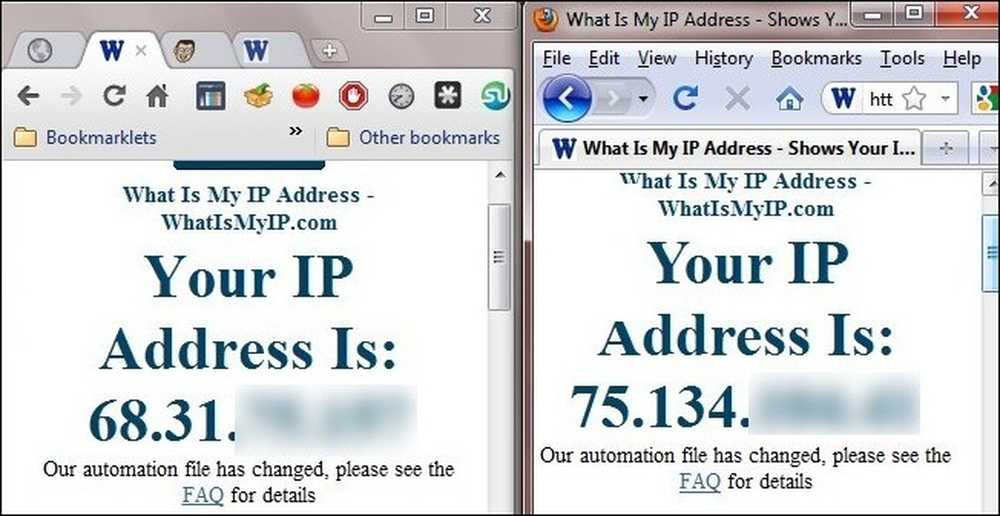

Voyons si tout a fonctionné comme prévu, allons-nous? Pour tester, nous avons ouvert deux navigateurs: Chrome (à gauche) sans tunnel et Firefox (à droite) récemment configuré pour utiliser le tunnel..

À gauche, l'adresse IP du nœud Wi-Fi auquel nous nous connectons et à droite, grâce à notre tunnel SSH, l'adresse IP de notre routeur distant. Tout le trafic de Firefox est acheminé via le serveur SSH. Succès!

Vous avez un conseil ou une astuce pour sécuriser le trafic distant? Utiliser un serveur SOCKS / SSH avec une application particulière et l’aimer? Besoin d'aide pour savoir comment chiffrer votre trafic? Écoutons-le dans les commentaires.