Trucs et astuces avancés pour améliorer la confidentialité et la sécurité en ligne

Avec les réseaux sociaux et des tonnes d’endroits pour passer du temps en ligne, il est important de connaître les les mesures de sécurité que vous pouvez prendre et quels pièges à éviter. Avec la configuration de stock par défaut de vos systèmes et navigateurs, vous devriez être en sécurité, mais que vous soyez ou non assez sûr dépend du sérieux avec lequel vous prenez votre sécurité et votre vie privée en ligne.

Le besoin de l'heure est de aller au-delà de la simple sécurité mesures et optent pour des techniques avancées pour profiter d’une expérience en ligne sécurisée, privée et sécurisée. Voici quelques mesures de sécurité que vous devriez connaître et prendre en compte, pour vous rendre plus sûr en ligne.

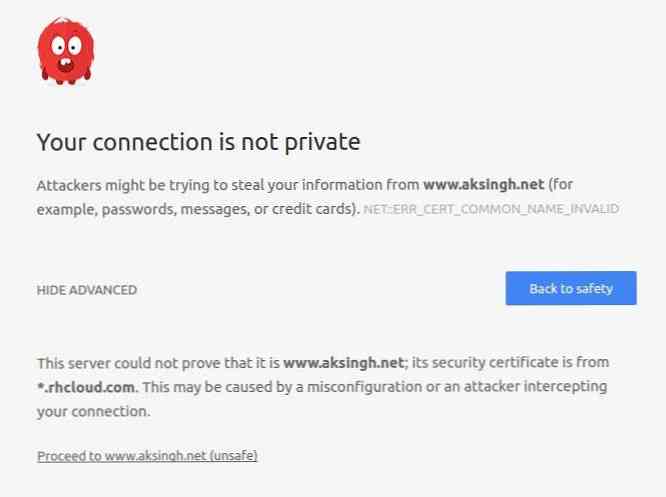

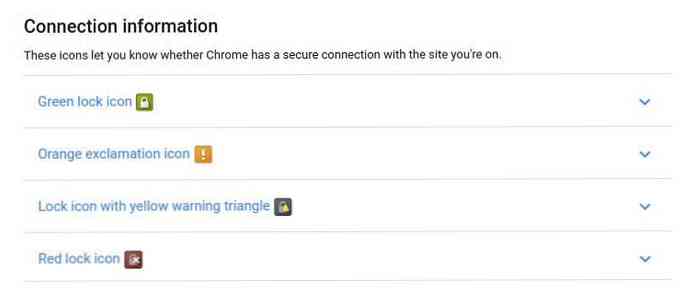

Toujours vérifier les signes avant-coureurs

Il y a quelques signes indicateurs qui indiquent un problème ou quelque chose de louche avec un site.

- Icônes de cadenas: Le cadenas vert est bon mais toute autre couleur (orange, jaune ou rouge) indique un problème.

- HTTPS dans la barre d'adresse: HTTPS signifie que le site utilise une connexion sécurisée (et à l'abri des regards indiscrets). À partir de janvier 2017, Chrome identifiera les connexions HTTP comme non sécurisées..

- Alertes de phishing et de logiciels malveillants: De telles alertes données par le navigateur signifient que le site n'est pas sécurisé et qu'il ne doit en aucun cas être consulté..

- Pièces jointes suspectes dans un courrier électronique: Les e-mails contenant des pièces jointes suspectes sont probablement du spam et peuvent mener à des attaques de phishing.

Ce sont les indicateurs indiquant que le site Web ou la page que vous consultez n'est pas sûr / sécurisé, connu pour ses logiciels malveillants ou exploité à des fins malveillantes comme tricher des personnes, piratage de leurs données, etc. Le danger existe également. traitement des détails de paiement menant à des vols potentiels ou d'autres attaques.

Ne partagez pas les informations avec des inconnus ou de nouveaux amis

Avec l'utilisation croissante des réseaux sociaux, nous courons le risque de partager davantage ce que nous ne devrions pas. Si nous ne faisons pas attention, cela pourrait entraîner des problèmes de vol d'identité ou de harcèlement criminel. Si vous n'êtes pas familier avec les paramètres de confidentialité ou de sécurité, voici quelques outils et publications avec des astuces que vous pouvez utiliser pour configurer les paramètres de confidentialité dans les réseaux sociaux populaires..

- Facebook: Bilan de confidentialité, Conseils de sécurité, Principes de base de la confidentialité, 5 Paramètres de confidentialité Facebook à connaître, Comment utiliser les paramètres de confidentialité mystifiants de Facebook

- Gazouillement: Protection des tweets, conseils de sécurité de compte, confidentialité et conseils de sécurité de Twitter

- Google+: Comment partager les informations, la sécurité Google+, la confidentialité et la sécurité Google+

- LinkedIn: Paramètres de compte et de confidentialité, 5 façons de protéger votre compte LinkedIn, 6 conseils de sécurité et de confidentialité pour vous aider à faire face à la crise de sécurité actuelle de LinkedIn

Toujours avoir des adresses électroniques alternatives

La vente d'adresses e-mail et de données personnelles est très répandue sur Internet, sans parler de la facilité avec laquelle elle est consultée. En dehors de cela, les cas de piratage entraînent également la divulgation de données d'utilisateurs relatives à des comptes en ligne. Voici où avoir d'autres courriels peut être utile.

L'utilisation d'un seul e-mail partout peut permettre à des personnes mal intentionnées de s'emparer de l'e-mail et de le cibler contre le spam ou le vol d'identité. C'est une bonne idée de avoir un email alternatif, pour envoi de courrier à des inconnus, inscription à des lettres d'information ou remplissage de formulaires sur des sites Web inconnus ou non fiables.

Ce deuxième courrier électronique reçoit tous les spams ou courriers indésirables inévitables, tandis que le courrier électronique officiel reste propre et non exposé. De plus, vous pouvez toujours transmettre des courriels importants de la deuxième adresse à votre email principal et définir un filtre pour conserver ces mails dans un dossier séparé.

Ajoutez simplement le deuxième email au compte du premier email (en utilisant SMTP) et envoyez le courrier comme second email directement à partir de votre email officiel uniquement. De cette façon votre compte de messagerie principal est bien organisé, sans spam, et même si vous n'avez pas besoin de vous connecter à un autre compte pour effectuer des tâches moins sécurisées.

Pour créer un compte de messagerie secondaire ou temporaire, vous pouvez toujours utiliser l'un des fournisseurs de messagerie les plus répandus ou opter pour un fournisseur de messagerie temporaire / anonyme:

- Zoho Mail: L'un des principaux fournisseurs de messagerie dans lequel vous pouvez créer un compte distinct pour l'envoi de courriers électroniques tiers [À propos de¢Â ??  'Inscrivez-vous pour Zoho Mail]

- AOL Mail: L’un des fournisseurs de messagerie les plus anciens et les plus fiables qui permet de créer des adresses électroniques et leurs alias¢Créer un nom d'utilisateur AOL

- Trashmail: Un fournisseur de messagerie électronique temporaire très facile qui ne vous demande pas d'enregistrer une adresse - il vous suffit de l'utiliser [About | Utilisez Trashmail]

- Courrier anonyme HMA: Vous permet de créer un compte de messagerie expirable ne nécessitant aucune information personnelle de votre part [À propos de | Inscrivez-vous pour le courrier anonyme]

Sont également inclus conseils et tutoriels pour gérer votre boîte aux lettres avec plusieurs identifiants de messagerie dans une seule boîte de réception pour les fournisseurs de messagerie les plus utilisés:

- Comment transférer des courriels dans Gmail, Outlook et Yahoo Mail

- Comment utiliser / configurer les filtres dans Gmail, Outlook et Yahoo Mail

- Comment envoyer des mails depuis une adresse email différente ou secondaire ou en utilisant un alias dans Gmail, Outlook et Yahoo Mail

Évitez de vous connecter à des comptes personnels sur le lieu de travail

Garder les affaires et les loisirs séparés est toujours une bonne idée, surtout lorsqu'il s'agit de comptes personnels sur le lieu de travail. Évitez d’utiliser votre adresse électronique personnelle au travail et ne jamais accéder à des comptes privés tels que votre compte bancaire au travail.

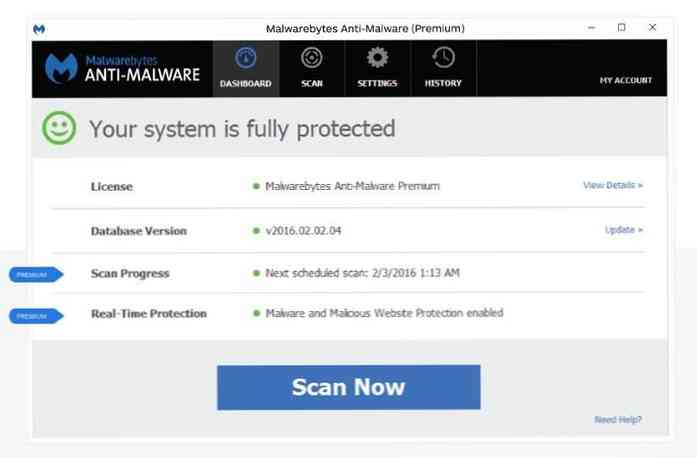

Si vous êtes vraiment obligé d'accéder à vos comptes personnels pour une raison quelconque, souvenez-vous de faire un contrôle de sécurité en utilisant un anti-malware. De plus, si vous êtes propriétaire ou administrateur de votre système et que vous recherchez un programme suspect (il est cependant difficile de trouver facilement un logiciel de suivi car il est généralement masqué)..

Comme solution alternative, vous pouvez toujours utiliser votre smartphone couplé à un pack de données d’envoyer des courriels personnels sans se faire suivre de toute façon par votre employeur. Si vous utilisez la même chose sur le WiFi de votre employeur, alors envisagez d'utiliser Tor ou un VPN (voir ci-dessous) ou chiffrer le contenu du courrier pour des raisons de sécurité (voir aussi ci-dessous).

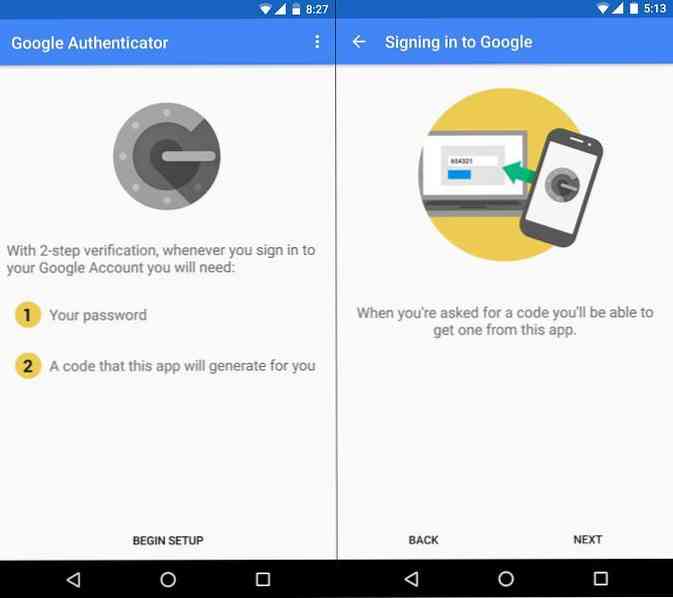

Activer l'authentification à deux facteurs

L’authentification à deux facteurs est un mécanisme de sécurité qui demande une deuxième clé ou phrase secrète en plus de mot de passe. La même chose a longtemps été utilisée par les systèmes de haute sécurité (sous la forme de jetons RSA), mais elle est maintenant générée et envoyé par texto ou email ou généré à l'aide d'une application intelligente.

L'authentification à deux facteurs empêche les espions d'accéder à vos comptes en ligne, même s'ils ont la main sur vos mots de passe. Notez que tous les sites Web et services ne prennent pas en charge cette fonctionnalité de sécurité, mais de nombreux fournisseurs utilisent cette fonctionnalité de sécurité (voir ci-dessous)..

- Google: Envoie un code de vérification à 6 chiffres à l'aide d'un message texte ou on peut en générer un via son application Authenticator [À propos de | Télécharger | Comment activer]

- Facebook: Son moins connu â ??  ??Approbation de connexionLa fonction envoie un code PIN à 6 chiffres par SMS lorsqu'un utilisateur tente de se connecter à partir d'une nouvelle machine [About | Comment activer]

Utilisez Tor ou un service VPN

Tor est un routeur de trafic en ligne et crypteur, faire croire à tout le monde que vous utilisez le Web depuis un emplacement différent et chiffrer votre trafic vers protéger contre les regards indiscrets.

UNE VPN est un crypteur de trafic permettant de dissimuler et de sécuriser vos données Web éviter le suivi et la censure des pirates informatiques, des employeurs, des FAI et des gouvernements.

Utiliser Tor ou un VPN empêche les tiers de surveiller vos activités et vous met à l'abri de divers types de piratages et d'attaques. Les deux technologies acheminez vos sessions Web à l'intérieur de tunnels chiffrés pour protéger votre vie privée.

On peut considérer ce tunnel comme un fil téléphonique privé appartenant à vous-même et au réseau Tor ou au fournisseur de réseau privé virtuel. Cela garantit qu'aucune autre personne ne peut vérifier ou suivre vos activités en ligne ou consulter vos données.

Découvrez ci-dessous comment télécharger et configurer facilement Tor ou les VPN les plus populaires:

- Tor: Peer-to-peer, routeur de trafic gratuit pour et par les passionnés de la vie privée [À propos de | Télécharger | Comment installer]

- CyberGhost: Service VPN populaire et gratuit, reconnu et reconnu pour sa qualité [About | Télécharger | Comment installer]

- Spotflux: Fournisseur VPN gratuit avec fonctionnalités de compression des données et de bloc-notes [À propos de | Télécharger | Comment installer]

Tout chiffrer

Le chiffrement regroupe les données privées, y compris les mots de passe, les données financières, les images et les vidéos, dans des conteneurs protégés par mot de passe qui fonctionnent comme¢Â ??  ??une boîte avec une serrure'. Cette boîte verrouillée peut être ouvert uniquement par vous et d'autres parties autorisées (ayant un mot de passe). Cela vous aidera à garder vos communications privées et donc à éviter divers types d'attaques ou de vols..

Consultez ci-dessous certains des outils permettant de chiffrer vos e-mails, vos messages instantanés, vos documents en ligne, vos données stockées dans le cloud, etc.:

- Tutanota: Inspiré du principe FOSS, il offre un service de messagerie crypté totalement gratuit et prêt à l'emploi [About | S'inscrire]

- Hushmail: Fournit des fonctionnalités de sécurité améliorées pour protéger vos courriels (y compris les pièces jointes) [À propos de | Inscription gratuite]

- ChatCrypt: Crypte vos messages en les rendant lisibles uniquement par les participants ayant le même mot de passe secret [À propos de | Comment ça marche]

- Cyph: Une application de messagerie gratuite dans le navigateur avec un cryptage de bout en bout intégré pour des conversations privées cryptées [À propos de | Comment utiliser]

- DocSecrets: Un complément pour Google Docs qui chiffre les informations sensibles (comme les mots de passe) et met en évidence les textes secrets [À propos de | Télécharger | Comment utiliser]

- Cryptomator: Un outil de chiffrement gratuit côté client pour chiffrer vos fichiers avant de les envoyer ou de les stocker sur n’importe quel stockage en ligne dans le cloud [À propos de | Comment utiliser | Télécharger]

- SecureGmail: Un outil gratuit de Streak permettant d’envoyer des e-mails cryptés à l’aide de votre compte Gmail préféré (le destinataire doit saisir son mot de passe) [About | Comment utiliser | Télécharger]

- Enveloppe postale: Un outil de chiffrement de courrier open source qui fonctionne pour Gmail, Outlook, Yahoo Mail et quelques autres [À propos de | Télécharger | Comment utiliser]

Utiliser tracki - Ghostery: Vous protège des traqueurs inconnus et vous donne le pouvoir de gérer vos données personnelles [À propos de | Télécharger]

- Déconnecter: Prend en charge la navigation et la recherche privées et empêche les logiciels malveillants et les logiciels publicitaires des sites Web de suivre vos activités [À propos de | Télécharger | Comment utiliser]

- Adblock Plus: Bloque divers trackers, annonces gênantes, domaines compromis, fenêtres contextuelles ainsi que des annonces vidéo tout en surfant sur le Web [À propos de | Télécharger]

- Privacy Badger: Empêche les annonces d'espionnage et les suivis invisibles de surveiller vos actions en ligne (et provient de EFF) [À propos de | Télécharger]

plugins ng-bloquants

Les plugins de suivi-bloqueur sont des extensions de navigateur qui vous aident se débarrasser des trackers en ligne, agences de publicité et autres organisations qui suivent et alimentent vos données. Ces trackers garder une trace de tout ce que vous faites en ligne (quels sites Web vous visitez, quelles recherches vous faites, quelles publicités vous cliquez, etc.).

L’utilisation de plug-ins de suivi ou de blocage des publicités dans votre navigateur vous permet de: naviguer sur le Web en privé personne ne surveille vos activités en ligne pour des bénéfices monétaires. Ça aussi minimise le temps de chargement de la page et enregistre votre bande passante Internet (petit ratio cependant).

Vous trouverez ci-dessous les liens permettant de télécharger et de configurer de tels plug-ins, multi-navigateurs et multi-plateformes:

Comprendre les cookies du navigateur

La plupart des sites installent des cookies dans votre navigateur. utilisé pour suivre votre session les données et les informations de connexion de l'utilisateur tant que vous naviguez sur le même site Web.

Certains cookies sont également utilisés pour suivi intersite, pour servir des logiciels publicitaires et montrer des pop-ups irritants. Les pirates peuvent malheureusement les pirater pour accéder à vos comptes connectés..

Installer des outils de gestion des cookies

Pour empêcher les cookies de suivre vos données ou de révéler des informations importantes, vous devez gérer les cookies en utilisant outils de gestion des cookies.

Ces outils vous donnent un contrôle total sur les cookies dans le navigateur - visualisez, gérez ou effacez / supprimez-les. En stockant les bons cookies et en supprimant tous les cookies suspects ou sensibles (qui contiennent les informations de connexion ou de compte), vous pouvez être sûr qu'ils ne compromettent pas la sécurité de vos données ou de vos comptes connectés..

- Gestionnaire de cookies: Un complément Google Chrome qui vous permet d'ajouter, de modifier et de supprimer des cookies via la barre d'outils [À propos de | Télécharger]

- Pyromane: Une extension de Firefox qui gère les cookies dans votre navigateur et vous aide à les filtrer et les supprimer facilement [About | Télécharger | Comment installer]

- IECookiesView: Un outil tiers, qui détaille tous les cookies dans Internet Explorer et vous assiste dans leur gestion. [À propos de | Télécharger]

Avez-vous trouvé utile de sécuriser votre expérience en ligne? Connaissez-vous d'autres conseils? S'il vous plaît partagez vos connaissances et votre expérience avec nous à travers la section commentaires ci-dessous.