Qu'est-ce que le «harponnage» et comment élimine-t-il les grandes entreprises?

La nouvelle est pleine de reportages selon lesquels des «attaques de spear-phishing» seraient utilisées contre des gouvernements, de grandes entreprises et des militants politiques. Selon de nombreux rapports, les attaques par phishing sont désormais le moyen le plus courant de compromettre les réseaux d’entreprise..

Le harponnage est une forme de phishing plus récente et plus dangereuse. Au lieu de lancer un large filet dans le but d'attraper quoi que ce soit, le chasseur de harpicheur lance une attaque minutieuse et la dirige vers des personnes individuelles ou un service spécifique..

L'hameçonnage a expliqué

Le phishing consiste à imiter une personne de confiance pour essayer d'obtenir vos informations. Par exemple, un phisher pourrait envoyer des spams prétendant provenir de Bank of America pour vous demander de cliquer sur un lien, de visiter un site Web fictif de Bank of America (un site de phishing) et d'entrer vos coordonnées bancaires..

L'hameçonnage ne se limite toutefois pas aux courriels. Un hameçonneur pourrait enregistrer un nom de chat tel que «Support Skype» sur Skype et vous contacter par le biais de messages Skype, indiquant que votre compte était compromis et qu'il avait besoin de votre mot de passe ou de votre numéro de carte de crédit pour vérifier votre identité. Cela a également été fait dans les jeux en ligne, où les fraudeurs se font passer pour des administrateurs de jeux et envoient des messages demandant votre mot de passe, qu'ils utiliseraient pour voler votre compte. L'hameçonnage peut également se faire par téléphone. Dans le passé, vous avez peut-être reçu des appels téléphoniques prétendant provenir de Microsoft et disant que vous aviez un virus que vous devez payer pour supprimer.

Les phishers ont généralement un filet très large. Un e-mail de phishing de Bank of America peut être envoyé à des millions de personnes, même à des personnes ne disposant pas d'un compte Bank of America. Pour cette raison, le phishing est souvent assez facile à détecter. Si vous n'avez pas de relation avec Bank of America et recevez un courrier électronique prétendant être de leur part, il devrait être très clair qu'il s'agit d'une arnaque. Les phishers dépendent du fait que s’ils contactent suffisamment de personnes, ils finiront par tomber pour leur arnaque. C’est la même raison pour laquelle nous avons toujours des spams: quelqu'un doit tomber sous le charme sinon ils ne seraient pas rentables.

Jetez un coup d'œil à l'anatomie d'un email de phishing pour plus d'informations.

En quoi le harponnage est-il différent?

Si le phishing traditionnel consiste à lancer un vaste réseau dans l’espoir d’attraper quelque chose, le spear phishing consiste à cibler avec soin une personne ou une organisation spécifique et à adapter l’attaque à leur personnalité..

Bien que la plupart des courriels de phishing ne soient pas très spécifiques, une attaque de phishing utilise des informations personnelles pour donner l’impression réelle à l’arnaque. Par exemple, plutôt que de lire «Cher Monsieur, veuillez cliquer sur ce lien pour obtenir des richesses fabuleuses», le message peut indiquer «Bonjour Bob, veuillez lire le plan d’entreprise que nous avons rédigé lors de la réunion de mardi et dites-nous ce que vous en pensez.» peut sembler provenir d'une personne que vous connaissez (éventuellement avec une adresse e-mail falsifiée, mais éventuellement avec une adresse e-mail réelle après que la personne ait été victime d'une attaque de phishing) plutôt que d'une personne que vous ne connaissez pas. La demande est conçue avec plus de soin et semble pouvoir être légitime. L’e-mail peut faire référence à une personne que vous connaissez, à un achat que vous avez effectué ou à une autre information personnelle..

Les attaques de hameçonnage sur des cibles de grande valeur peuvent être combinées à un exploit de type «zéro jour» pour un maximum de dégâts. Par exemple, un escroc peut envoyer un e-mail à une personne dans une entreprise en lui disant: «Bonjour Bob, veuillez consulter ce rapport d’activité. Jane a dit que vous alliez nous faire part de vos commentaires. ”Avec une adresse électronique d'apparence légitime. Le lien pourrait aller à une page Web avec du contenu Java ou Flash intégré qui tire parti du jour zéro pour compromettre l'ordinateur. (Java est particulièrement dangereux, car la plupart des utilisateurs ont installé des plug-ins Java obsolètes et vulnérables.) Une fois que l'ordinateur est compromis, l'attaquant peut accéder à son réseau d'entreprise ou utiliser son adresse électronique pour lancer des attaques ciblées de hameçonnage contre d'autres personnes du même poste. organisation.

Un escroc peut également joindre un fichier dangereux déguisé en un fichier inoffensif. Par exemple, un e-mail de spear-phishing peut avoir un fichier PDF qui est en fait un fichier .exe attaché.

Qui a vraiment besoin de s'inquiéter

Des attaques par hameçonnage sont utilisées contre les grandes entreprises et les gouvernements pour accéder à leurs réseaux internes. Nous ne savons pas que toutes les entreprises ou tous les gouvernements ont été compromis par des attaques de spear-phishing réussies. Souvent, les organisations ne divulguent pas le type d'attaque qui les a compromis. Ils n'aiment même pas admettre qu'ils ont été piratés.

Une recherche rapide révèle que des organisations telles que la Maison-Blanche, Facebook, Apple, le département américain de la Défense, le New York Times, le Wall Street Journal et Twitter ont probablement été compromises par des attaques par hameçonnage. Nous savons que ce ne sont là que quelques-unes des organisations qui ont été compromises - l'ampleur du problème est probablement beaucoup plus grave..

Si un attaquant veut vraiment compromettre une cible de grande valeur, une attaque par harponnage - combinée peut-être avec un nouvel exploit à zéro jour acheté sur le marché noir - est souvent un moyen très efficace de le faire. Les attaques de harponnage sont souvent mentionnées comme la cause des violations d'une cible de grande valeur.

Protégez-vous contre le harponnage

En tant qu'individu, vous êtes moins susceptible d'être la cible d'une attaque aussi sophistiquée que les gouvernements et les grandes entreprises. Cependant, les attaquants peuvent toujours tenter d'utiliser des tactiques de phishing pour vous en intégrant des informations personnelles dans des emails de phishing. Il est important de réaliser que les attaques de phishing deviennent de plus en plus sophistiquées.

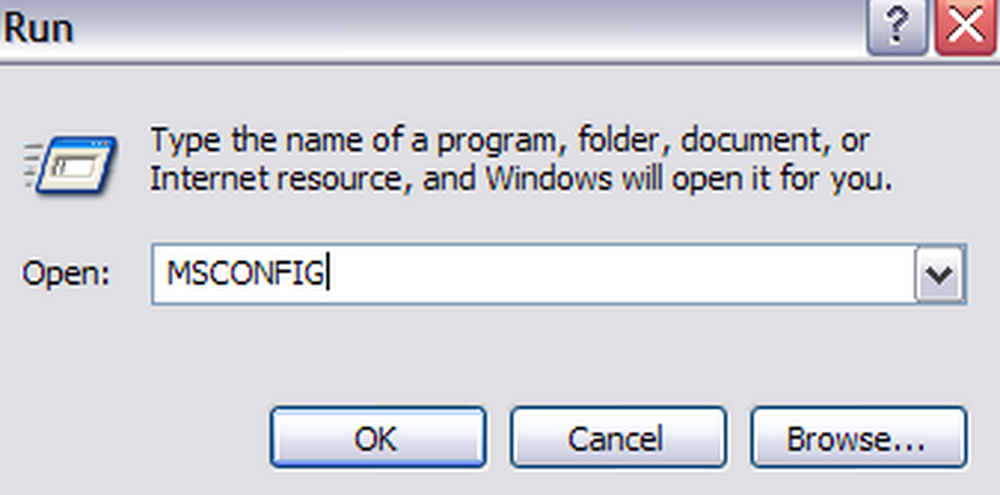

En matière de phishing, vous devez être vigilant. Gardez votre logiciel à jour afin que vous soyez mieux protégé contre les modifications compromises si vous cliquez sur des liens dans des courriels. Soyez extrêmement prudent lorsque vous ouvrez des fichiers joints à des courriels. Méfiez-vous des demandes inhabituelles d'informations personnelles, même si elles semblent légitimes. Ne réutilisez pas les mots de passe sur différents sites Web, juste au cas où votre mot de passe serait divulgué..

Les attaques de phishing tentent souvent de faire des choses que les entreprises légitimes ne feraient jamais. Votre banque ne vous enverra jamais de courrier électronique et ne vous demandera votre mot de passe. Une entreprise auprès de laquelle vous avez acheté des marchandises ne vous enverra jamais de courrier électronique pour vous demander votre numéro de carte de crédit et vous ne recevrez jamais de message instantané d'une organisation légitime vous demandant votre mot de passe. ou d'autres informations sensibles. Ne cliquez pas sur les liens dans les courriels et ne divulguez aucune information personnelle confidentielle, aussi convaincant soit-il..

Comme toutes les formes de phishing, le spear-phishing est une attaque d'ingénierie sociale particulièrement difficile à défendre. Il suffit qu’une personne commette une erreur et les attaquants auront établi une emprise sur votre réseau.

Crédit d'image: Floride Fish and Wildlife sur Flickr