Récapitulation et utilisation des outils ensemble

Nous sommes à la fin de notre série SysInternals et il est temps de tout terminer en évoquant tous les petits utilitaires que nous n'avons pas abordés au cours des neuf premières leçons. Il y a certainement beaucoup d'outils dans ce kit.

NAVIGATION SCOLAIRE- Quels sont les outils SysInternals et comment les utilisez-vous??

- Comprendre Process Explorer

- Utilisation de Process Explorer pour résoudre et diagnostiquer

- Comprendre le moniteur de processus

- Utilisation de Process Monitor pour résoudre des problèmes et trouver des traces de registre

- Utiliser Autoruns pour gérer les processus de démarrage et les logiciels malveillants

- Utilisation de BgInfo pour afficher des informations système sur le bureau

- Utilisation de PsTools pour contrôler d’autres PC à partir de la ligne de commande

- Analyse et gestion de vos fichiers, dossiers et lecteurs

- Récapitulation et utilisation des outils ensemble

Nous avons appris à utiliser Process Explorer pour dépanner des processus indisciplinés sur le système et à Process Monitor pour voir ce qu’ils font sous le capot. Nous avons entendu parler d'Autoruns, l'un des outils les plus puissants pour lutter contre les infections par logiciels malveillants, et de PsTools pour contrôler d'autres PC à partir de la ligne de commande..

Aujourd'hui, nous allons couvrir les utilitaires restants du kit, qui peuvent être utilisés à diverses fins, allant de la visualisation des connexions réseau à la visualisation des autorisations effectives sur les objets du système de fichiers..

Mais d'abord, nous allons passer en revue un exemple de scénario hypothétique pour voir comment vous pouvez utiliser plusieurs outils ensemble pour résoudre un problème et faire des recherches sur ce qui se passe..

Quel outil devriez-vous utiliser?

Il n’ya pas toujours un seul outil pour le travail, mais il vaut bien mieux les utiliser tous ensemble. Voici un exemple de scénario pour vous donner une idée de la manière dont vous pourriez aborder l'enquête, même s'il est intéressant de noter qu'il existe plusieurs façons de comprendre ce qui se passe. Ceci est juste un exemple rapide pour aider à illustrer, et est en aucun cas une liste exacte des étapes à suivre.

Scénario: le système fonctionne lentement, un logiciel malveillant suspecté

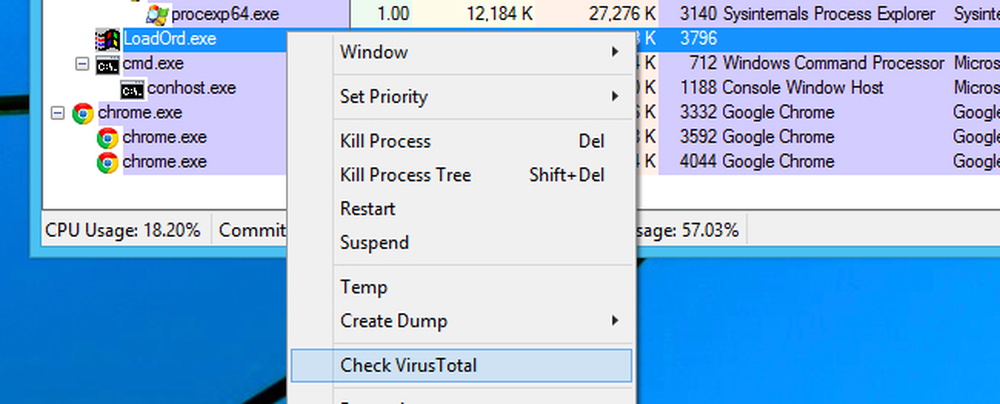

La première chose à faire est d’ouvrir Process Explorer et de voir quels processus utilisent les ressources du système. Une fois que vous avez identifié le processus, vous devez utiliser les outils intégrés dans Process Explorer pour vérifier son authenticité, sa légitimité et éventuellement analyser ce processus à la recherche de virus à l'aide de l'intégration intégrée de VirusTotal..

Ce processus est en fait un utilitaire SysInternals, mais s'il ne l'était pas, nous le vérifierions..

Ce processus est en fait un utilitaire SysInternals, mais s'il ne l'était pas, nous le vérifierions.. Remarque: si vous pensez réellement qu'il existe des programmes malveillants, il est souvent utile de débrancher ou de désactiver l'accès Internet sur cette machine lors du dépannage, bien que vous souhaitiez peut-être commencer par effectuer des recherches VirusTotal. Sinon, ces logiciels malveillants pourraient télécharger plus de logiciels malveillants ou transmettre davantage d'informations..

Si le processus est complètement légitime, tuez ou redémarrez le processus incriminé et croisez les doigts pour dire qu'il s'agissait d'un coup de chance. Si vous ne souhaitez plus que ce processus démarre, vous pouvez le désinstaller ou utiliser Autoruns pour empêcher le chargement du processus au démarrage..

Si cela ne résout pas le problème, il est peut-être temps d'extraire Process Monitor, d'analyser les processus que vous avez déjà identifiés et de déterminer à quoi ils essaient d'accéder. Cela peut vous donner des indices sur ce qui se passe réellement - peut-être que le processus tente d'accéder à une clé de registre ou à un fichier qui n'existe pas ou qu'il n'a pas accès à, ou peut-être essaie-t-il simplement de détourner tous vos fichiers et faites beaucoup de choses sommaires, comme accéder à des informations qu’il ne devrait probablement pas, ou scanner tout votre disque sans raison valable.

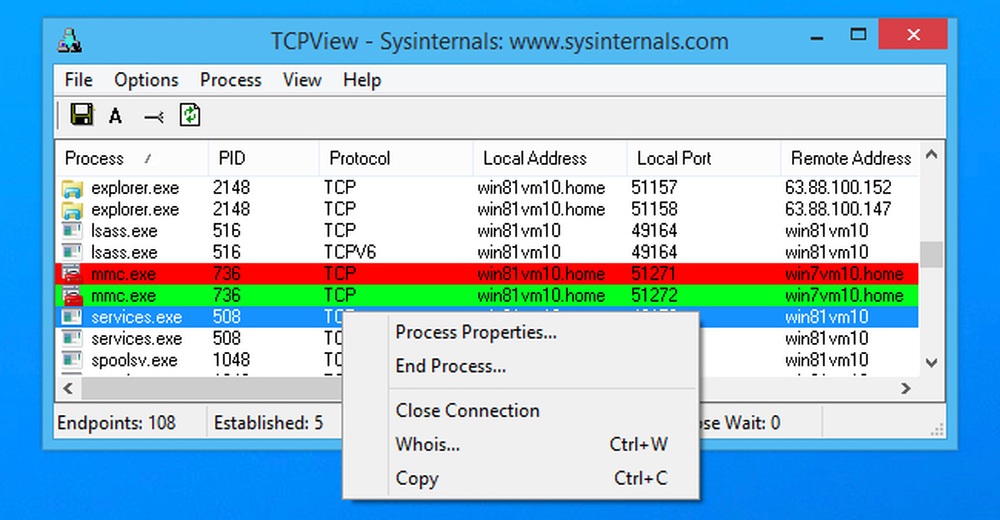

De plus, si vous pensez que l'application se connecte à quelque chose qui ne devrait pas, ce qui est très courant dans le cas des logiciels espions, lancez l'utilitaire TCPView pour vérifier si c'est le cas..

À ce stade, vous avez peut-être déterminé qu'il s'agit d'un logiciel malveillant ou d'un logiciel crapware. De toute façon, vous n'en voulez pas. Vous pouvez exécuter le processus de désinstallation s'ils sont répertoriés dans la liste des programmes de désinstallation du Panneau de configuration, mais ils ne sont souvent pas répertoriés ou ne sont pas nettoyés correctement. C’est à ce moment-là que vous extrayez des Autoruns et trouvez tous les emplacements auxquels l’application s’est connectée au démarrage, puis décomposez-les à partir de là, puis supprimez tous les fichiers..

Exécuter une analyse antivirus complète de votre système est également utile, mais soyons honnête… la plupart des crapwares et des logiciels espions s’installent malgré les applications antivirus installées. D'après notre expérience, la plupart des anti-virus signaleront avec plaisir que tout est en ordre alors que votre PC peut à peine fonctionner à cause des spywares et des crapwares..

TCPView

Cet utilitaire est un excellent moyen de voir quelles applications de votre ordinateur se connectent à quels services sur le réseau. Vous pouvez voir la plupart de ces informations sur l’invite de commande à l’aide de netstat ou dans l’interface de Process Explorer / Monitor, mais il est beaucoup plus facile d’ouvrir TCPView et de voir ce qui se connecte à quoi..

Les couleurs de la liste sont assez simples et similaires aux autres utilitaires - un vert vif signifie que la connexion vient d'être affichée, un rouge signifie que la connexion est en train de se fermer et le jaune que la connexion a été modifiée..

Vous pouvez également consulter les propriétés du processus, y mettre fin, fermer la connexion ou créer un rapport Whois. C'est simple, fonctionnel et très utile.

Remarque: Lorsque vous chargez TCPView pour la première fois, vous pouvez voir une tonne de connexions de [Processus système] vers toutes sortes d'adresses Internet, mais cela ne pose généralement pas de problème. Si toutes les connexions sont dans l'état TIME_WAIT, cela signifie que la connexion est en cours de fermeture et qu'il n'y a pas de processus pour l'attribuer à la connexion. Elles doivent donc être affectées au PID 0 car il n'y a pas de PID pour l'affecter..

Cela se produit généralement lorsque vous chargez TCPView après avoir été connecté à un tas de choses, mais il devrait disparaître après la fermeture de toutes les connexions et garder TCPView ouvert..

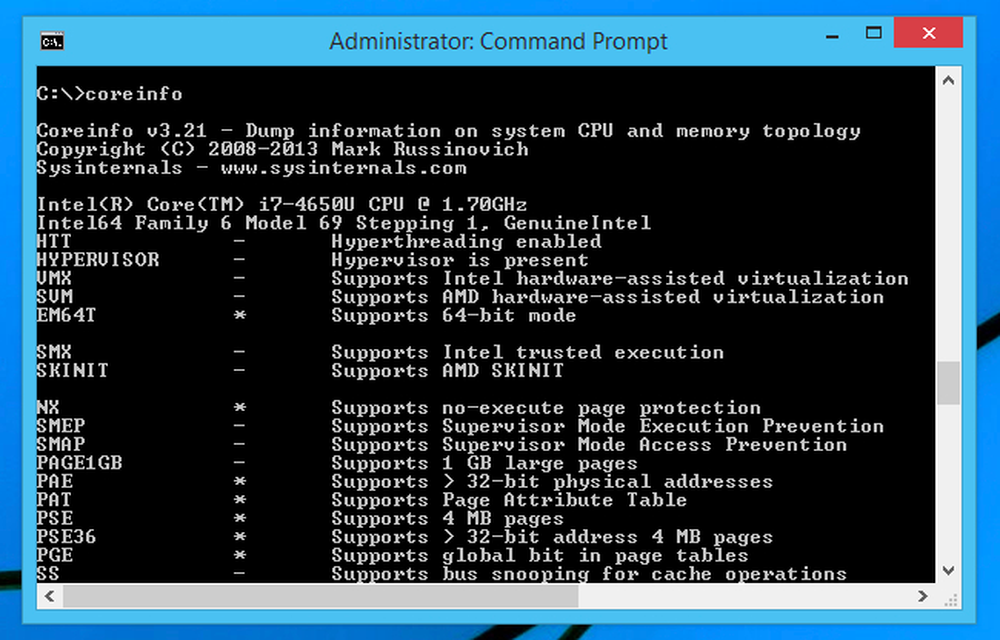

Coreinfo

Affiche des informations sur le processeur système et toutes les fonctionnalités. Vous êtes-vous déjà demandé si votre processeur est 64 bits ou s'il prend en charge la virtualisation matérielle? Vous pouvez voir tout cela et beaucoup, beaucoup plus avec l'utilitaire coreinfo. Cela peut être très utile si vous voulez savoir si un ordinateur plus ancien peut exécuter la version 64 bits de Windows ou non..

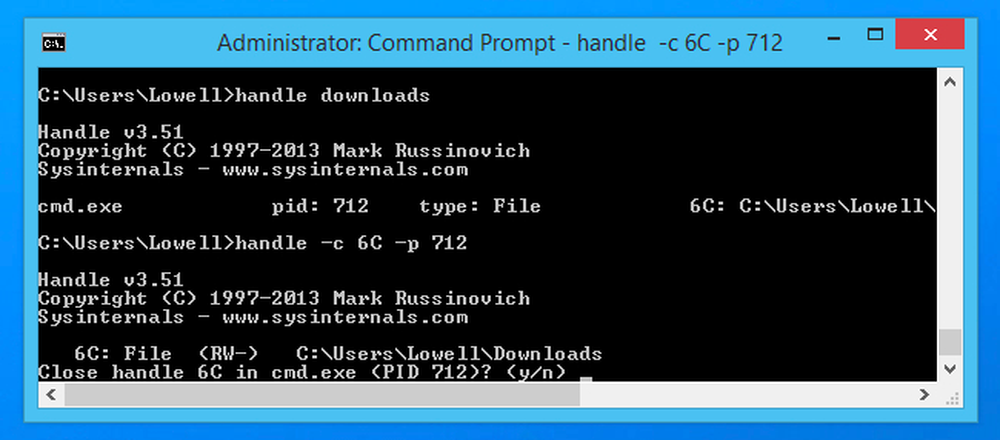

Manipuler

Cet utilitaire fait la même chose que Process Explorer: vous pouvez rechercher rapidement quel processus possède un descripteur ouvert bloquant l'accès à une ressource ou supprimant une ressource. La syntaxe est assez simple:

manipuler

Et si vous souhaitez fermer le descripteur, vous pouvez utiliser le code de descripteur hexadécimal (avec -c) de la liste combiné avec l'ID de processus (le commutateur -p) pour le fermer..

gérer -c -p

Il est probablement beaucoup plus facile d'utiliser Process Explorer pour cette tâche..

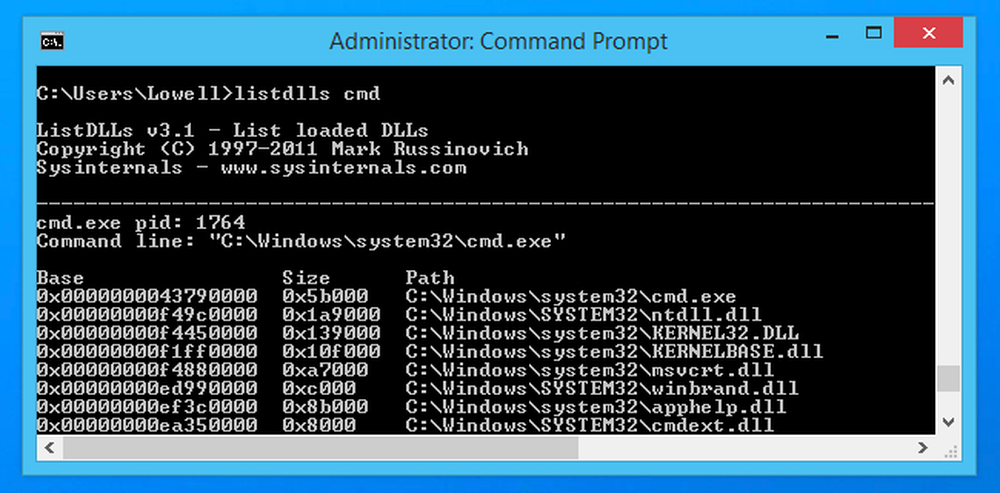

ListDlls

Tout comme Process Explorer, cet utilitaire répertorie les DLL chargées dans le cadre d'un processus. C'est beaucoup plus facile d'utiliser Process Explorer, bien sûr.

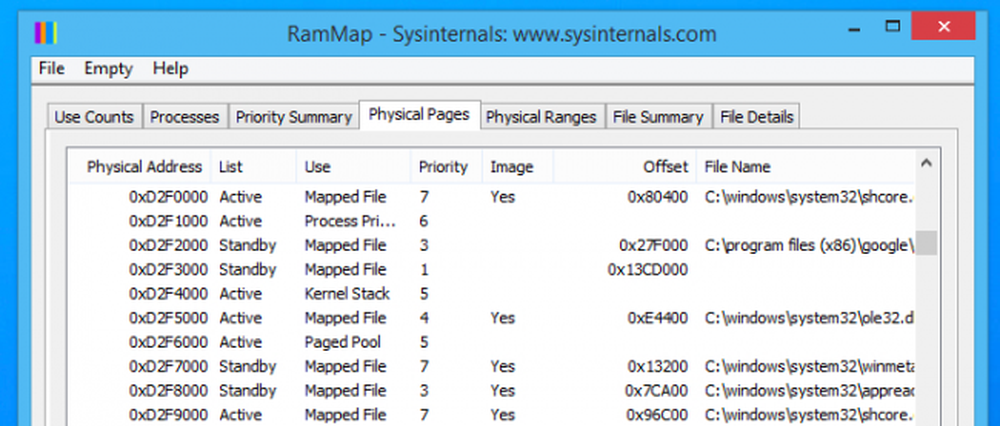

RamMap

Cet utilitaire analyse votre utilisation de la mémoire physique, avec différentes méthodes pour visualiser la mémoire, y compris par pages physiques, où vous pouvez voir l'emplacement dans la RAM où chaque exécutable est chargé..

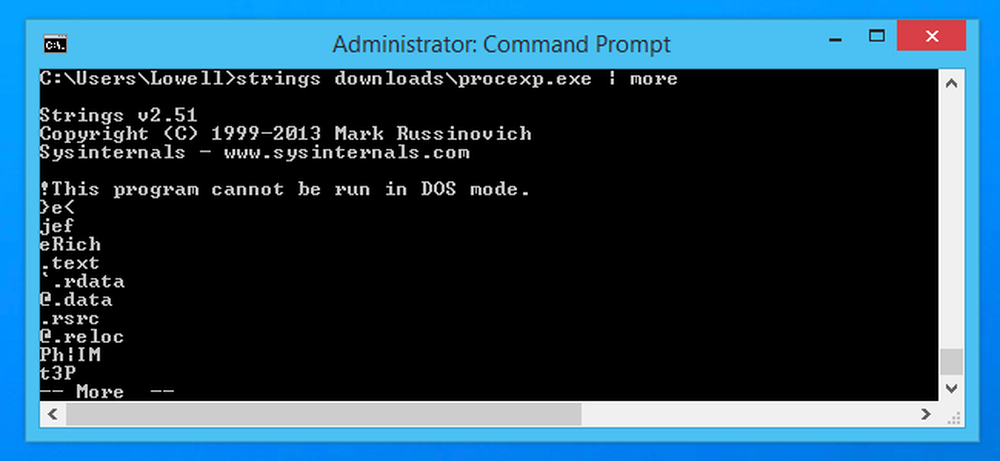

Strings trouve du texte lisible par l'homme dans les applications et les DLL

Si vous voyez une URL étrange comme une chaîne dans un progiciel, il est temps de vous inquiéter. Comment verriez-vous cette chaîne étrange? Utilisation de l'utilitaire de chaînes à partir de l'invite de commande (ou à la place de la fonction dans Process Explorer).

Page suivante: Configuration de la connexion automatique et ShellRunAs